변조된 APK Sign값 후킹

가끔 APK 를 분석하고 리패키징 및 싸인까지 마치고 Apk 를 실행시켰을 때 apk 에 싸인된 값을 들고가 서버에서 비교하는 보안 기법이 있습니다(disconnect Server).

이럴때 사용하는게 있는데 중국분이 만들어놓은 hookpms 입니다.

sign 값들을 불러오는 함수들이 몇 존재하는데 해당 함수들을 후킹하여 오리지날과 같은 sign 값으로 변경시켜 리턴하는 것입니다.

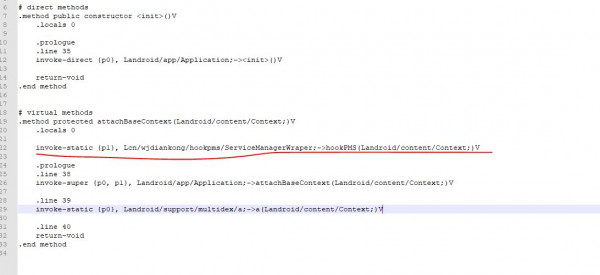

앱 디컴파일 후 나오는 Smali 파일중 Main(apk의 시작점 정도)문을 찾던가 앱이 실행될 때에 최대한 빨리 후킹함수를 호출할 수 있도록 코드를 끼워넣어 줍니다.

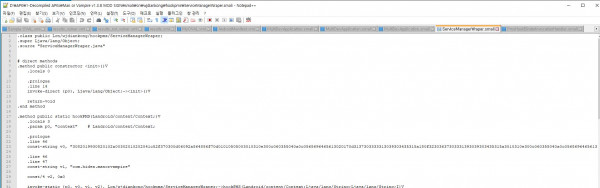

cn.zip 이라는 압축파일을 앱 디컴파일 했을때 나오는 smali 폴더에 붙혀넣어줍니다.

ServiceManagerWraper.smali 파일을 오픈했을때 해당 게임의 원본 Sign 값을 입력하여 리턴되도록 만들어 줍니다.

이렇게만 해주면 왠만한 Sign Check 보안을 우회할 수 있습니다.(인간 혹은 뱀파이어는 그랬음 아몰랑.ㅋ)