ADB를 이용한 루팅 탐지 우회

안녕하세요. 이번 시간에는 루팅 탐지 우회를 해볼겁니다. 루팅 탐지 우회에는 스말리 코드 변조, ADB를 이용한 su파일명 수정, 모듈을 이용한 루팅 탐지 우회 (ANRC 등), Magisk Hide 등이 있습니다. 저는 이중에서도 ADB를 이용한 su파일명 수정 <<-- 이것을 알려드리겠습니다.

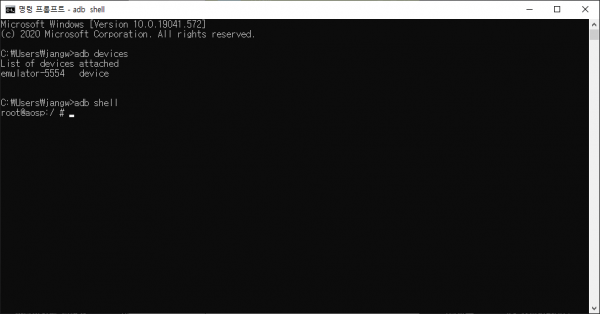

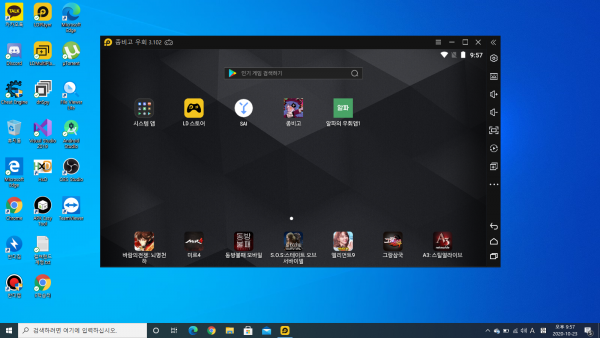

1.에뮬레이터를 켜주세요. 휴대폰 같은 경우에는 USB 케이블로 PC와 연결하시고 휴대폰 설정에 개발자 옵션에서 USB 디버깅을 켜줍니다.

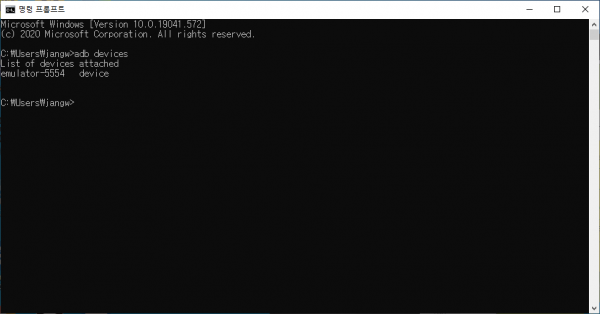

2.PC에서 cmd를 키시고 "adb devices"라는 명령어를 입력하여 연결이 정상적으로 되었는지 확인합니다. 오른쪽에 device라고 뜨면 잘 연결이 된 상태인데 전 offline으로 떠도 잘 되더라구요.

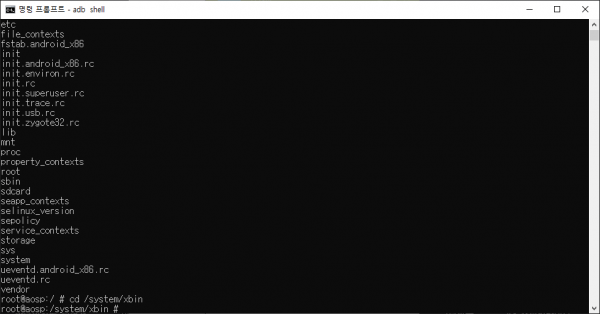

3."adb shell"이라는 명령어를 입력하여 루트 모드로 진입합니다.

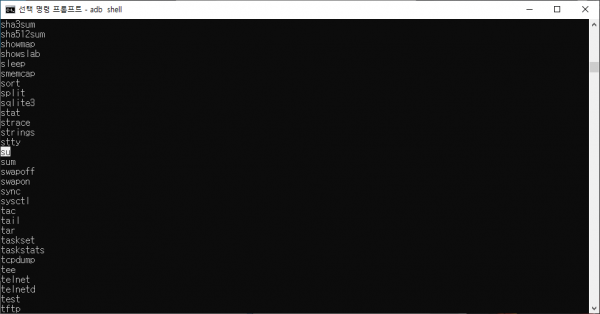

여기서부터는 리눅스 명령어를 몇가지 알아야 하는데 여기서는 ls, cd, mount, mv

이 4가지 명령어만 사용해서 우회를 해볼겁니다.

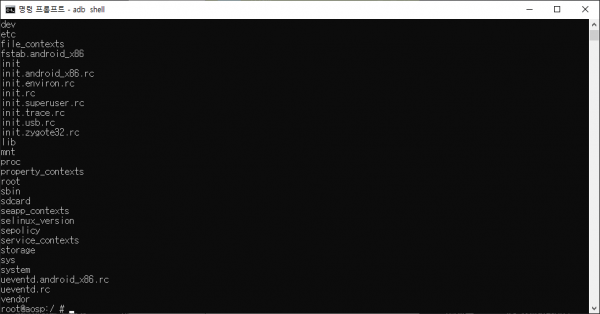

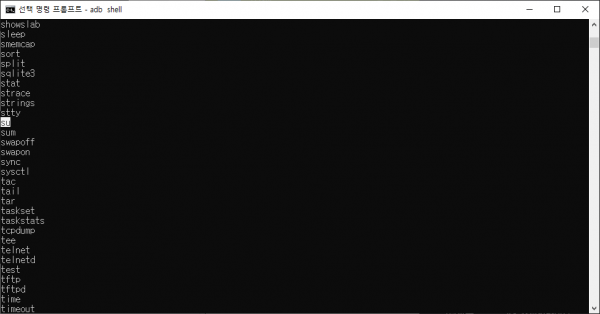

4."ls"라는 명령어를 입력하여 파일과 폴더를 확인합니다. su라는 파일을 찾아

파일명을 변경하면 되는데 좀비고라는 게임 같은 경우에는 /system/xbin 경로에 있는

su파일을 감지하더라구요.

5."cd /system/xbin"라는 명령어를 입력하여 해당 경로로 이동해줍니다.

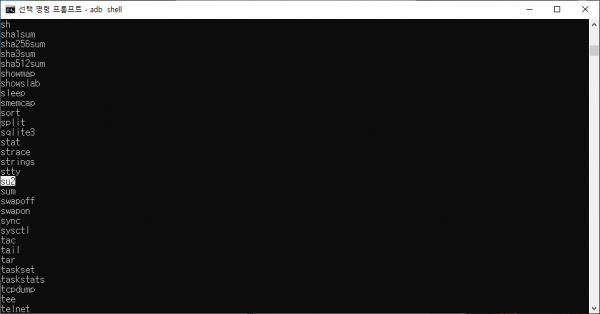

6."ls" 명령어를 또 한번 입력하여 su파일이 존재하는지 확인해줍니다.

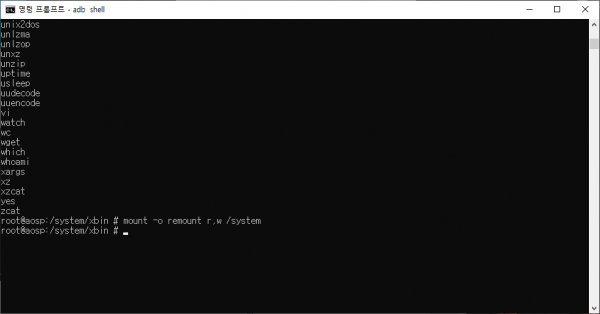

7.파일명을 변경하지 전에 "mount -o remount r,w /system"이라는 명령어를 입력하여 system 폴더에 읽기와 쓰기 권한을 줍니다.

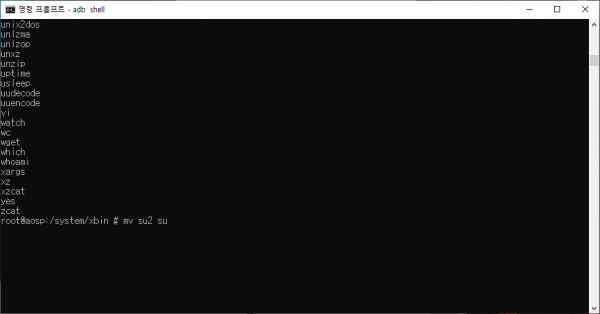

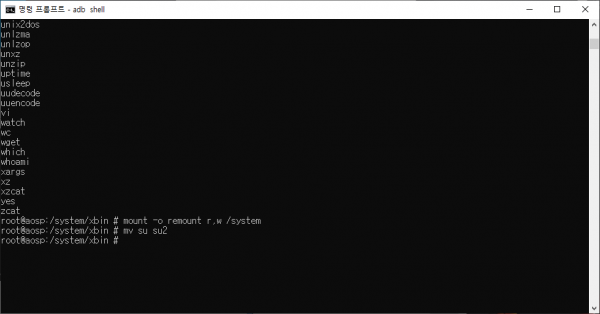

6."mv su su2"라는 명령어를 입력해줘서 파일명을 바꿉니다. 그러면 이제 우회가 성공적으로 된겁니다.

7."ls" 명령어를 한번 더 쳐서 su파일이 su2로 이름이 잘 변경되었는지 확인해줍니다.

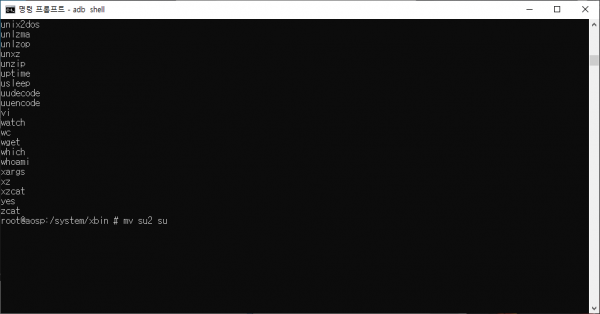

그리고 주의할 점이 하나 있는데 에뮬레이터를 끄기전에 반드시 "mv su2 su" 명령어를 입력하여 다시 su라는 파일로 이름을 바꿔주셔야 합니다. 만약 그렇지 않을 경우, 에뮬레이터를 다시 실행했을 때 루트 권한이 사라져 버립니다.

8.이런식으로 "mv su2 su" 명령어를 입력하여 루트 권한을 다시 불러와줍니다.

9."ls" 명령어를 입력하여 su로 잘 변경되었는지 다시 한번 확인해줍니다.

이상으로 ADB를 이용한 루팅 탐지 우회를 마치도록 하겠습니다. 저는 분명 루팅 탐지 우회만 알려드렸지, 게임가디언이나 다른 치팅 어플 감지 우회를 알려드리지는 않았습니다.

요즘 유튜브나, 채팅방 이런거 다 접고 혼자 공부하고 학교 생활하느라 바쁘네요.